Beispiele für mehr oder weniger bewusst veränderte digitale Bilder gibt es reichlich bezüglich der verschiedensten Krisensituationen des Ukrainekonfliktes. Ich werde versuchen, den Aufbau der Propaganda rund um solche Beispiele zu erläutern. Wie so oft, ist es der erste Eindruck bei der Wahrnehmung der Bilder, der unseren Verstand entscheidend beeinflusst und unseren Blick auf die Dinge prägt. Mit dem Wissen im Hinterkopf, dass sich Propaganda dem fotografischen Mittel schon seit langer Zeit bedient, wird die Problematik klar, die sich in der Beziehung zwischen wahrheitsgemäßer Darstellung und Verwendung für die eigenen Zwecke ergibt. Durch meine Recherche bin ich auf die Seite stopfake.org aufmerksam geworden. Die von zehn ukrainischen Journalisten gegründete Internetseite beschäftigt sich mit der „Bekämpfung unwahrer Informationen über die Ereignisse in der Ukraine“. Die Seite dient in den folgenden Beispielen nur zum Auflisten des mir aufgefallenen Inhaltes für bestimmte Manipulationen, weil die Wahrheit der Informationen selbst auf dieser Seite nicht überprüft werden kann.

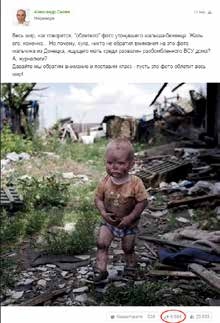

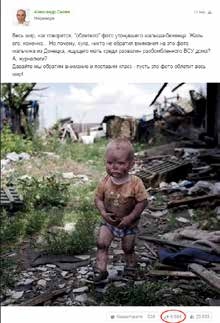

Auf dem Bild 1 ist ein kleiner Junge zu sehen, der vor einem zerstörten Gebäude steht. Diese Fotografie wurde in den sozialen Netzwerken sehr stark verbreitet. Mit der Bildunterschrift wurde behauptet, dass der Junge mit Schmutz im Gesicht aus der Region Donezk stammt und mitten in den Ruinen zerbombter Häuser nach seiner Mutter suchte. Tatsächlich wurde das Foto allerdings aus einem Musikvideo entnommen, wie der Künstler später selber auf Facebook zugab. Der russische Sender REN-TV verwendete dieses Foto, um über das Schicksal des Kindes zu erzählen, natürlich ohne zu erwähnen, dass es sich um eine Inszenierung des Fotomaterials handelte. An diesem Beispiel lässt sich deutlich erkennen, wie Fotos zu Propagandazwecken missbraucht werden, indem eine Kontext Fälschung stattfindet, also eine bewusste Manipulation, bei der das Bild in einen anderen zeitlichen, räumlichen oder semantischen Kontext gesetzt wird.1

Abbildung 1.

Abbildung 1/2.

Prinzipiell kann behauptet werden, dass Bilder immer Lügen, wenn man sie aus ihrem Kontext reißt und ohne Sprache, ohne Worte oder Sätze lässt sich diese Lüge auch nicht entlarven.2 Das Bild mit dem Jungen ist offensichtlich auf variable Weise deutbar. Nur mit einer Bildunterschrift, wie z.B. “Ein Junge aus dem Musikvideo von „Den Levi“ erlangt es seine wahrheitsgemäße Bedeutung.3

Dieses und weitere Beispiele zeigen verschiedene Arten von Fälschungen auf. Doch können wir uns dieser Verfälschung der Wahrheit entziehen? Der Antwort lautet nach Clemens Albrecht: „Indem wir die Bilder auf ihren wahrheitsillustrierenden Charakter reduzieren… Glauben sie in Zukunft keiner Ausstellung, die hauptsächlich nur mit Bildern argumentiert; misstrauen Sie immer dem Kontext, in dem ein Bild gezeigt wird und fragen Sie nach dem Wer? Wann? Wo?”.4 Ein guter Ansatz, doch die meisten Bilder mit denen wir alltäglich konfrontiert werden, sind Momentaufnahmen und die unzähligen Bilder, die man täglich über die Medien wahrnimmt, steuern unterbewusst unseren Umgang mit den zugrundeliegenden Informationen. Um jede Information eines Bildes zu hinterfragen und die Entstehung dieses Bildes zu überprüfen, fehlt in der Regel schlichtweg die Zeit. Einen Ausweg kann allerdings die Analyse der Bilder mittels Algorithmus gesteuerter Softwaretools bieten.

Abbildung 2. Artem Sheremet, maidan-6370-2. Aufgenommen am 22. Februar,

flickr. 2014 https://www.flickr.com/photos/32745559@N05/12705474555

Welche Eigenschaften enthält ein digitales Foto, die eine solche Analyse sinnvoll machen? Das Bild einer Digitalkamera wird immer als Rastergrafik abgespeichert. Es stehen verschiedene Dateiformate wie JPEG, GIF, PNG, PSD, TIF oder das Rohdaten-Format (RAW-Format) für Rastergrafiken zur Verfügung.5 Weitere wichtige Eigenschaften für digitale Rasterbilder sind die Bildauflösung oder Pixelzahl sowie das Seitenverhältnis der Kamerasensoren. Für meine Forschung spielen diese grundlegenden Eigenschaften nur eine nebensächliche Rolle. Weitaus spannender ist die Auswertung sogenannter Metadaten. Metadaten enthalten nicht die eigentlichen Bildinformationen eines digitalen Fotos, sondern dienen zur Beschreibung verschiedener Informationen, wie z.B. der Entstehung des Fotos oder der technischen Details. So enthalten die Metadaten beispielsweise Datum und Uhrzeit, den Kamerahersteller und -typ, die Orientierung (Hoch- und Querformat), das Objektiv, die Brennweite, Belichtungszeit, Blendeinstellung, Blitzdaten, Belichtungsprogramm, ISO-Wert, Vorschaubild und GPS-Koordinaten. Die Metadaten sind in der Regel am Anfang einer Bilddatei gespeichert, im sogenannten Header oder als separate XMP-Datei. Verschiedene Meta-daten-Standards wie z.B. XMP, IPTC oder Exif (Exchangeable Image File Format) haben dazu geführt, dass Softwaretools die Metadaten teilweise falsch oder gar nicht interpretieren. Um Ordnung in das Chaos der verschiedenen Standards zu bringen, wurde die Metadata Working Group ins Leben gerufen. Sie gibt Richtlinien vor, die regeln sollen, was passiert, wenn eine Software in einem Foto auf mehrere Metadaten-Systeme trifft.6

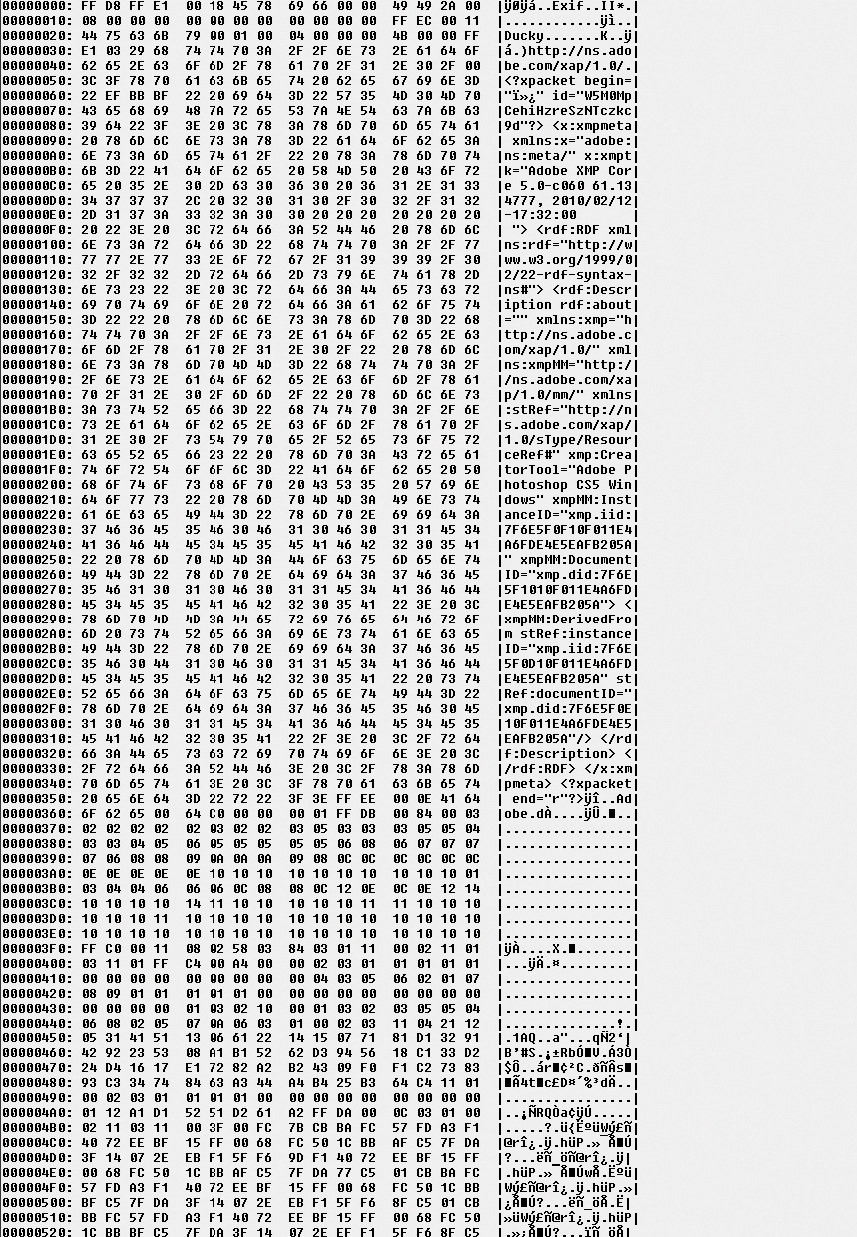

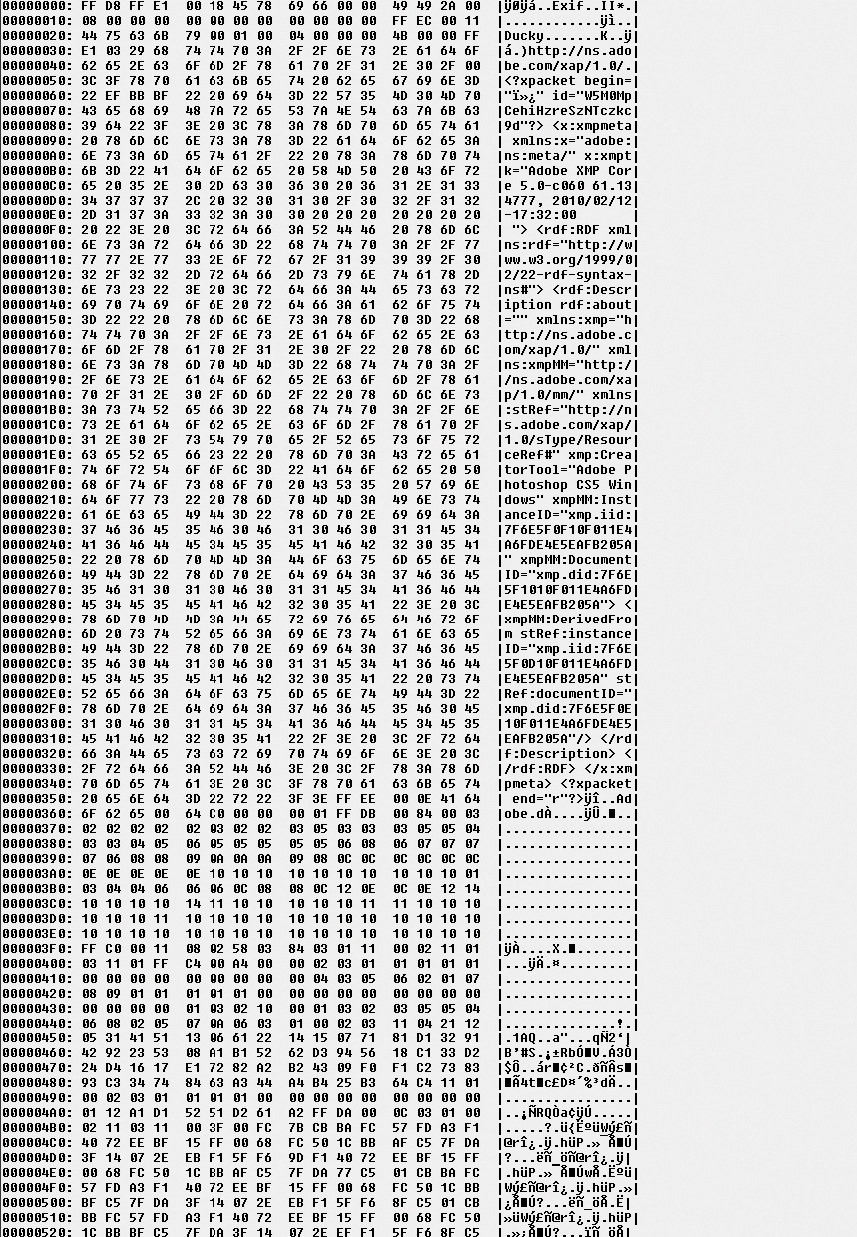

Durch die Verwendung von Metadaten erhält man ein leistungsfähiges Werkzeug zur Organisation von und Suche in Bibliotheken mit Bild-, Audio- und Videoinhalten. Dies ist im Bereich der digitalen Fotografie besonders wichtig, da es aufgrund der erhöhten Qualität und Quantität von Sensorelementen nicht besonders praktisch ist, einzelne Bilder mit den entsprechend gestiegenen Datenmengen zu organisieren und abzufragen. Metadaten bieten hierbei den Vorteil, dass man bereits anhand deren Beschreibung Informationen über den Inhalt und die Entstehung der Fotos erfährt (Bild 2 und 3. Die Exif-Daten von Digitalfoto. Artem Sheremet, maidan-6370-2, flickr). Verändert man diese Daten im Nach-hinein, kann man von einer Bildmanipulation ausgehen. Um diese Form der Manipulation aufzudecken, ist gewissermaßen ein neues Fachgebiet innerhalb der digitalen Bildbearbeitung entstanden: Die digitale Forensik. Sie beschäftigt sich mit der Authenzität digitaler Fotos und überprüft z.B., ob diese in einer Photo Management Software oder einem Bildbearbeitungsprogramm geöffnet wurde. Da viele digitale Kameras ihr eigenes Profil in den Metadaten abspeichern und das Öffnen mit einem der eben genannten Programme (oder sogar das Verbreiten in sozialen Netzwerken) bereits zu einer Veränderung des Profils führt, hat man an diesem Punkt eine Möglichkeit zur Authenzitätsprüfung gefunden.7 Genauso können GPS-Daten zur Überprüfung genutzt werden, ob die Aufnahme tatsächlich am angegebenen Ort entstand. Sogar Konzerne wie Google oder Flickr verwenden diese Daten bereits und integrieren diese in ihren eigenen Softwareprodukten. Die Kehrseite dieser Überprüfung ist allerdings, dass sowohl die Profildaten als auch die GPS-Koordinaten mit mehr oder weniger großen Aufwand im Nachhinein manipuliert werden können und somit auch die Aufklärungsmöglichkeiten in einen Manipulationsfall ihre Grenzen haben.

Abbildung 3. Die Exif-Daten von Digitalfoto. Artem Sheremet, maidan-6370-2, flickr

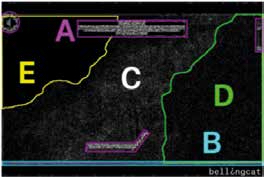

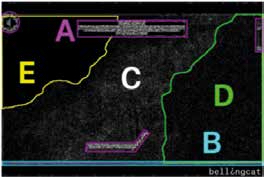

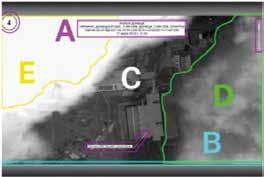

Abbildung 4. Bereiche mit unterschiedlichem Fehlerniveau

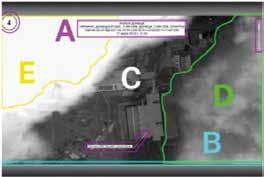

Abbildung 5. Bereiche mit unterschiedlichem Fehlerniveau

Ein Beispiel, bei dem die Manipulation von Metadaten in den medialen Vordergrund rückte, waren die Untersuchungen zur Absturzursache der Fluges MH17. Dieses Ereignis ist eine der medial am stärksten beleuchteten Szenen des Krieges, der in der Ostukraine tobt und bislang gibt es noch keine eindeutigen Beweise dafür, welche der Kriegsparteien für diesen unmenschlichen Akt verantwortlich ist. Besonders die Ergebnisse, die das investigative Recherchenetzwerk Bellingcat lieferte,8 sorgte für Aufsehen, da es versuchte, anhand der Metadaten zu beweisen, dass es sich bei dem von russischer Seite gelieferten Beweismaterial um Fälschungen handelt. Russland versuchte damals anhand von Satellitenbildern zu beweisen, dass das ukrainische Militär für den Abschuss verantwortlich ist. Die Überprüfung der Metadaten seitens Bellingcat führte allerdings zu dem Ergebnis, dass die Bilder nachträglich manipuliert wurden. Die Überprüfung der Ergebnisse stützte sich dabei auf die Auswertung der Bilddaten mittels eines Programmes wie z.B. dem kostenlosen Tool JPEGSnoop.9 Dieses Tool bietet die Möglichkeit, Modifikationen und Retuschierungen des Originalbildes aufzuzeigen und liefert im Zusammenhang mit dem Satellitenbild folgendes Ergebnis, dass im Bild 4 und 5 zu erkennen ist. Der Spiegel Online Bildforensiker Jens Kriese hingegen kritisiert eine solche Analyse für oberflächlich und aussagelos: „Sie stützen sich im Kern auf sogenannte Error Level Analysen (ELA)(siehe Bild 6). Das Verfahren ist nicht streng wissenschaftlich und subjektiv. Der Betrachter muss dann selbst entscheiden: Variieren diese Muster so stark, dass er von einer Manipulation ausgehen kann? Oder sind das normale Farbnuancen, die womöglich vom Motiv herrühren, von Wolken zum Beispiel?“10 Schlussendlich kann man, trotz der technischen Hilfsmittel, nicht beweisen, ob das Bildmaterial eine wahrheitsgetreue Abbildung des Ereignisses darstellt. Eine weitere Möglichkeit bietet die Analyse der Binärdaten mittels eines Hexadezimaleditors (z.B. IrfanView 11, siehe Bild 8). Mit diesem Tool kann Code, der für den Menschen nicht lesbar ist, in eine Art Klartext überführt werden.12 Auf diese Weise lassen sich womöglich noch Informationen aus dem Bildmaterial ziehen, die dem “Normalsterblichen” verborgen bleiben. Allerdings bedarf es bei dieser Analyse eines hohen informationstechnischen Knowhows, so dass dieser Thematik in dieser Arbeit nicht nachgegangen werden kann.

Der Betrachter von Fotos muss letztendlich selbst entscheiden, welchem Fotojournalisten, welcher Redaktion oder welchem Verlag er vertraut.13 Man kann sich allerdings die Frage stellen: Wie geht man als Gestalter mit dieser Thematik um? Reicht es aus mittels ELA den Wahrheitsgehalt eines Bildes zu überprüfen oder gibt es auch weitere Ansätze aus z.B. der Computergrafik, die helfen können solche Fälschungen aufzudecken?

Abbildung 6. Satellitenbild, Error Level Analysis (ELA)

Abbildung 7. Satelliten-bildern. Materialien der objektiven Kontrolle

Abbildung 8. Metadata bei Ifran View.

1. Vgl. Albrecht, Clemens: Wörter lügen manchmal, Bilder immer. Wissenschaft nach der Wende zum Bild. In: Liebert, Wolf-Andreas; Metten (Hrsg.): Mit Bildern lügen. Herbert von Halem Verlag 2007. S. 32

2. a.a.O. vgl. Liebert, Wolf-Andreas; Metten (Hrsg.): Mit Bildern lügen. Herbert von Halem Verlag 2007. S. 38

3. Youtube: Angel. Pesnya o detyakh Donbassa. https://www.youtube.com/watch?v=9s-QkmCGA78 08.11.2015

4. a.a.O. Liebert, Wolf-Andreas; Metten (Hrsg.): Mit Bildern lügen. Herbert von Halem Verlag 2007. S. 47

5. Vgl. Wikipedia: Digitale Bilder. https://de.wikibooks.org/wiki/Digitale_bildgebende_ Verfahren:_Digitale_Bilder

6. Vgl. Kißling, Kristian: Daten für die Ewigkeit?. http://www.ubuntu-user.de/Heft/Heftarchiv/2012/1/Bilder-richtig-taggen 12.12.2015

7. Vgl. Leidel, Steffen: Wie digitale Forensiker Fotomanipulationen aufdecken. http://training. dw.de/ausbildung/blogs/lab/?p=2713 13.12.2015

8. bellingcat.com: Forensische Analyse von Satellitenbildern des russischen Verteidigungsministeriums. Eine bell¿ngcat Untersuchung. https://www.bellingcat.com/wp-content/uploads/2015/05/Forensic_analysis_of_satellite_images_DE.pdf 14.12.2015. S.42

9. Programm: jpegsnoop. http://jpegsnoop.pro.de 14.12.2015

10. spiegel.de: Ein Interview von Benjamin Bidder. Interview zu angeblichen MH17-Manipulationen: "Bellingcat betreibt Kaffeesatzleserei". http://www.spiegel.de/politik/ausland/mh17-satellitenbilder-bellingcat-betreibt-kaffeesatzleserei-a-1036874.html 14.12.2015

11. Programm: irfanview. http://www.irfanview.de 15.12.2015

12. Vgl. justchaos.de: Geocaching Mysteries lösen - Kapitel 5 - Bilderanalyse - Teil 2: Technische Bilderverstecke. http://www.justchaos.de/blog/index.php?/archives/863-Geocaching-Mysteries-loesen-Kapitel-5-Bilderanalyse-Teil-2-Technische-Bilderverstecke.html 16.12.2015 13. Vgl. digitalkamera.de: Rubrik: Motive und Situationen. Von der Glaubwürdigkeit digitaler Fotos. http://www.digitalkamera.de/Fototipp/Von_der_Glaubwuerdigkeit_digitaler_Fotos/3957.aspx 16.12.2015

Beispiele für mehr oder weniger bewusst veränderte digitale Bilder gibt es reichlich bezüglich der verschiedensten Krisensituationen des Ukrainekonfliktes. Ich werde versuchen, den Aufbau der Propaganda rund um solche Beispiele zu erläutern. Wie so oft, ist es der erste Eindruck bei der Wahrnehmung der Bilder, der unseren Verstand entscheidend beeinflusst und unseren Blick auf die Dinge prägt. Mit dem Wissen im Hinterkopf, dass sich Propaganda dem fotografischen Mittel schon seit langer Zeit bedient, wird die Problematik klar, die sich in der Beziehung zwischen wahrheitsgemäßer Darstellung und Verwendung für die eigenen Zwecke ergibt. Durch meine Recherche bin ich auf die Seite stopfake.org aufmerksam geworden. Die von zehn ukrainischen Journalisten gegründete Internetseite beschäftigt sich mit der „Bekämpfung unwahrer Informationen über die Ereignisse in der Ukraine“. Die Seite dient in den folgenden Beispielen nur zum Auflisten des mir aufgefallenen Inhaltes für bestimmte Manipulationen, weil die Wahrheit der Informationen selbst auf dieser Seite nicht überprüft werden kann.

Auf dem Bild 1 ist ein kleiner Junge zu sehen, der vor einem zerstörten Gebäude steht. Diese Fotografie wurde in den sozialen Netzwerken sehr stark verbreitet. Mit der Bildunterschrift wurde behauptet, dass der Junge mit Schmutz im Gesicht aus der Region Donezk stammt und mitten in den Ruinen zerbombter Häuser nach seiner Mutter suchte. Tatsächlich wurde das Foto allerdings aus einem Musikvideo entnommen, wie der Künstler später selber auf Facebook zugab. Der russische Sender REN-TV verwendete dieses Foto, um über das Schicksal des Kindes zu erzählen, natürlich ohne zu erwähnen, dass es sich um eine Inszenierung des Fotomaterials handelte. An diesem Beispiel lässt sich deutlich erkennen, wie Fotos zu Propagandazwecken missbraucht werden, indem eine Kontext Fälschung stattfindet, also eine bewusste Manipulation, bei der das Bild in einen anderen zeitlichen, räumlichen oder semantischen Kontext gesetzt wird.1

Abbildung 1.

Abbildung 1/2.

Prinzipiell kann behauptet werden, dass Bilder immer Lügen, wenn man sie aus ihrem Kontext reißt und ohne Sprache, ohne Worte oder Sätze lässt sich diese Lüge auch nicht entlarven.2 Das Bild mit dem Jungen ist offensichtlich auf variable Weise deutbar. Nur mit einer Bildunterschrift, wie z.B. “Ein Junge aus dem Musikvideo von „Den Levi“ erlangt es seine wahrheitsgemäße Bedeutung.3

Dieses und weitere Beispiele zeigen verschiedene Arten von Fälschungen auf. Doch können wir uns dieser Verfälschung der Wahrheit entziehen? Der Antwort lautet nach Clemens Albrecht: „Indem wir die Bilder auf ihren wahrheitsillustrierenden Charakter reduzieren… Glauben sie in Zukunft keiner Ausstellung, die hauptsächlich nur mit Bildern argumentiert; misstrauen Sie immer dem Kontext, in dem ein Bild gezeigt wird und fragen Sie nach dem Wer? Wann? Wo?”.4 Ein guter Ansatz, doch die meisten Bilder mit denen wir alltäglich konfrontiert werden, sind Momentaufnahmen und die unzähligen Bilder, die man täglich über die Medien wahrnimmt, steuern unterbewusst unseren Umgang mit den zugrundeliegenden Informationen. Um jede Information eines Bildes zu hinterfragen und die Entstehung dieses Bildes zu überprüfen, fehlt in der Regel schlichtweg die Zeit. Einen Ausweg kann allerdings die Analyse der Bilder mittels Algorithmus gesteuerter Softwaretools bieten.

Abbildung 2. Artem Sheremet, maidan-6370-2. Aufgenommen am 22. Februar,

flickr. 2014 https://www.flickr.com/photos/32745559@N05/12705474555

Welche Eigenschaften enthält ein digitales Foto, die eine solche Analyse sinnvoll machen? Das Bild einer Digitalkamera wird immer als Rastergrafik abgespeichert. Es stehen verschiedene Dateiformate wie JPEG, GIF, PNG, PSD, TIF oder das Rohdaten-Format (RAW-Format) für Rastergrafiken zur Verfügung.5 Weitere wichtige Eigenschaften für digitale Rasterbilder sind die Bildauflösung oder Pixelzahl sowie das Seitenverhältnis der Kamerasensoren. Für meine Forschung spielen diese grundlegenden Eigenschaften nur eine nebensächliche Rolle. Weitaus spannender ist die Auswertung sogenannter Metadaten. Metadaten enthalten nicht die eigentlichen Bildinformationen eines digitalen Fotos, sondern dienen zur Beschreibung verschiedener Informationen, wie z.B. der Entstehung des Fotos oder der technischen Details. So enthalten die Metadaten beispielsweise Datum und Uhrzeit, den Kamerahersteller und -typ, die Orientierung (Hoch- und Querformat), das Objektiv, die Brennweite, Belichtungszeit, Blendeinstellung, Blitzdaten, Belichtungsprogramm, ISO-Wert, Vorschaubild und GPS-Koordinaten. Die Metadaten sind in der Regel am Anfang einer Bilddatei gespeichert, im sogenannten Header oder als separate XMP-Datei. Verschiedene Meta-daten-Standards wie z.B. XMP, IPTC oder Exif (Exchangeable Image File Format) haben dazu geführt, dass Softwaretools die Metadaten teilweise falsch oder gar nicht interpretieren. Um Ordnung in das Chaos der verschiedenen Standards zu bringen, wurde die Metadata Working Group ins Leben gerufen. Sie gibt Richtlinien vor, die regeln sollen, was passiert, wenn eine Software in einem Foto auf mehrere Metadaten-Systeme trifft.6

Durch die Verwendung von Metadaten erhält man ein leistungsfähiges Werkzeug zur Organisation von und Suche in Bibliotheken mit Bild-, Audio- und Videoinhalten. Dies ist im Bereich der digitalen Fotografie besonders wichtig, da es aufgrund der erhöhten Qualität und Quantität von Sensorelementen nicht besonders praktisch ist, einzelne Bilder mit den entsprechend gestiegenen Datenmengen zu organisieren und abzufragen. Metadaten bieten hierbei den Vorteil, dass man bereits anhand deren Beschreibung Informationen über den Inhalt und die Entstehung der Fotos erfährt (Bild 2 und 3. Die Exif-Daten von Digitalfoto. Artem Sheremet, maidan-6370-2, flickr). Verändert man diese Daten im Nach-hinein, kann man von einer Bildmanipulation ausgehen. Um diese Form der Manipulation aufzudecken, ist gewissermaßen ein neues Fachgebiet innerhalb der digitalen Bildbearbeitung entstanden: Die digitale Forensik. Sie beschäftigt sich mit der Authenzität digitaler Fotos und überprüft z.B., ob diese in einer Photo Management Software oder einem Bildbearbeitungsprogramm geöffnet wurde. Da viele digitale Kameras ihr eigenes Profil in den Metadaten abspeichern und das Öffnen mit einem der eben genannten Programme (oder sogar das Verbreiten in sozialen Netzwerken) bereits zu einer Veränderung des Profils führt, hat man an diesem Punkt eine Möglichkeit zur Authenzitätsprüfung gefunden.7 Genauso können GPS-Daten zur Überprüfung genutzt werden, ob die Aufnahme tatsächlich am angegebenen Ort entstand. Sogar Konzerne wie Google oder Flickr verwenden diese Daten bereits und integrieren diese in ihren eigenen Softwareprodukten. Die Kehrseite dieser Überprüfung ist allerdings, dass sowohl die Profildaten als auch die GPS-Koordinaten mit mehr oder weniger großen Aufwand im Nachhinein manipuliert werden können und somit auch die Aufklärungsmöglichkeiten in einen Manipulationsfall ihre Grenzen haben.

Abbildung 3. Die Exif-Daten von Digitalfoto. Artem Sheremet, maidan-6370-2, flickr

Abbildung 4. Bereiche mit unterschiedlichem Fehlerniveau

Abbildung 5. Bereiche mit unterschiedlichem Fehlerniveau

Ein Beispiel, bei dem die Manipulation von Metadaten in den medialen Vordergrund rückte, waren die Untersuchungen zur Absturzursache der Fluges MH17. Dieses Ereignis ist eine der medial am stärksten beleuchteten Szenen des Krieges, der in der Ostukraine tobt und bislang gibt es noch keine eindeutigen Beweise dafür, welche der Kriegsparteien für diesen unmenschlichen Akt verantwortlich ist. Besonders die Ergebnisse, die das investigative Recherchenetzwerk Bellingcat lieferte,8 sorgte für Aufsehen, da es versuchte, anhand der Metadaten zu beweisen, dass es sich bei dem von russischer Seite gelieferten Beweismaterial um Fälschungen handelt. Russland versuchte damals anhand von Satellitenbildern zu beweisen, dass das ukrainische Militär für den Abschuss verantwortlich ist. Die Überprüfung der Metadaten seitens Bellingcat führte allerdings zu dem Ergebnis, dass die Bilder nachträglich manipuliert wurden. Die Überprüfung der Ergebnisse stützte sich dabei auf die Auswertung der Bilddaten mittels eines Programmes wie z.B. dem kostenlosen Tool JPEGSnoop.9 Dieses Tool bietet die Möglichkeit, Modifikationen und Retuschierungen des Originalbildes aufzuzeigen und liefert im Zusammenhang mit dem Satellitenbild folgendes Ergebnis, dass im Bild 4 und 5 zu erkennen ist. Der Spiegel Online Bildforensiker Jens Kriese hingegen kritisiert eine solche Analyse für oberflächlich und aussagelos: „Sie stützen sich im Kern auf sogenannte Error Level Analysen (ELA)(siehe Bild 6). Das Verfahren ist nicht streng wissenschaftlich und subjektiv. Der Betrachter muss dann selbst entscheiden: Variieren diese Muster so stark, dass er von einer Manipulation ausgehen kann? Oder sind das normale Farbnuancen, die womöglich vom Motiv herrühren, von Wolken zum Beispiel?“10 Schlussendlich kann man, trotz der technischen Hilfsmittel, nicht beweisen, ob das Bildmaterial eine wahrheitsgetreue Abbildung des Ereignisses darstellt. Eine weitere Möglichkeit bietet die Analyse der Binärdaten mittels eines Hexadezimaleditors (z.B. IrfanView 11, siehe Bild 8). Mit diesem Tool kann Code, der für den Menschen nicht lesbar ist, in eine Art Klartext überführt werden.12 Auf diese Weise lassen sich womöglich noch Informationen aus dem Bildmaterial ziehen, die dem “Normalsterblichen” verborgen bleiben. Allerdings bedarf es bei dieser Analyse eines hohen informationstechnischen Knowhows, so dass dieser Thematik in dieser Arbeit nicht nachgegangen werden kann.

Der Betrachter von Fotos muss letztendlich selbst entscheiden, welchem Fotojournalisten, welcher Redaktion oder welchem Verlag er vertraut.13 Man kann sich allerdings die Frage stellen: Wie geht man als Gestalter mit dieser Thematik um? Reicht es aus mittels ELA den Wahrheitsgehalt eines Bildes zu überprüfen oder gibt es auch weitere Ansätze aus z.B. der Computergrafik, die helfen können solche Fälschungen aufzudecken?

Abbildung 6. Satellitenbild, Error Level Analysis (ELA)

Abbildung 7. Satelliten-bildern. Materialien der objektiven Kontrolle

Abbildung 8. Metadata bei Ifran View.

1. Vgl. Albrecht, Clemens: Wörter lügen manchmal, Bilder immer. Wissenschaft nach der Wende zum Bild. In: Liebert, Wolf-Andreas; Metten (Hrsg.): Mit Bildern lügen. Herbert von Halem Verlag 2007. S. 32

2. a.a.O. vgl. Liebert, Wolf-Andreas; Metten (Hrsg.): Mit Bildern lügen. Herbert von Halem Verlag 2007. S. 38

3. Youtube: Angel. Pesnya o detyakh Donbassa. https://www.youtube.com/watch?v=9s-QkmCGA78 08.11.2015

4. a.a.O. Liebert, Wolf-Andreas; Metten (Hrsg.): Mit Bildern lügen. Herbert von Halem Verlag 2007. S. 47

5. Vgl. Wikipedia: Digitale Bilder. https://de.wikibooks.org/wiki/Digitale_bildgebende_ Verfahren:_Digitale_Bilder

6. Vgl. Kißling, Kristian: Daten für die Ewigkeit?. http://www.ubuntu-user.de/Heft/Heftarchiv/2012/1/Bilder-richtig-taggen 12.12.2015

7. Vgl. Leidel, Steffen: Wie digitale Forensiker Fotomanipulationen aufdecken. http://training. dw.de/ausbildung/blogs/lab/?p=2713 13.12.2015

8. bellingcat.com: Forensische Analyse von Satellitenbildern des russischen Verteidigungsministeriums. Eine bell¿ngcat Untersuchung. https://www.bellingcat.com/wp-content/uploads/2015/05/Forensic_analysis_of_satellite_images_DE.pdf 14.12.2015. S.42

9. Programm: jpegsnoop. http://jpegsnoop.pro.de 14.12.2015

10. spiegel.de: Ein Interview von Benjamin Bidder. Interview zu angeblichen MH17-Manipulationen: "Bellingcat betreibt Kaffeesatzleserei". http://www.spiegel.de/politik/ausland/mh17-satellitenbilder-bellingcat-betreibt-kaffeesatzleserei-a-1036874.html 14.12.2015

11. Programm: irfanview. http://www.irfanview.de 15.12.2015

12. Vgl. justchaos.de: Geocaching Mysteries lösen - Kapitel 5 - Bilderanalyse - Teil 2: Technische Bilderverstecke. http://www.justchaos.de/blog/index.php?/archives/863-Geocaching-Mysteries-loesen-Kapitel-5-Bilderanalyse-Teil-2-Technische-Bilderverstecke.html 16.12.2015 13. Vgl. digitalkamera.de: Rubrik: Motive und Situationen. Von der Glaubwürdigkeit digitaler Fotos. http://www.digitalkamera.de/Fototipp/Von_der_Glaubwuerdigkeit_digitaler_Fotos/3957.aspx 16.12.2015